Ciscoから出ているAPであるAironet3800シリーズ。

今回ヤフオクに出店されていたので、試しに購入してみました。

AIR-AP3802I-Q-K9

基本スペック

AIR-AP3802I-Q-K9は単一ユニットとして売られており、アンテナ内蔵型モデル。

アンテナ外付けモデルは可愛い足のようなものが4本生えている。

未開封品で2万円ほどで買うことができた。

性能は高性能で、企業向けのAP。どこかのサイトで見た話だが、空港で使われているとか。

また、PoE+による給電が可能。

インジェクターなどいろいろな方法はあるが、私はNETGEARのハブを使った。

| Aironet 3800シリーズ | |

| IEEE | a/b/g/n/ac (wave2) |

| MIMO | 3ストリーム 4×4 MU-MIMO |

| インターフェース | イーサネットx2 – mGig(5000) PoE+ – AUX(1000) コンソール |

| データレート理論値 | 2.6Gbps |

| 電源 | PoE+ |

| 動作温度 | 0〜40℃ |

| 重量 | 2.09kg |

| Mobility Express | ◯(100台) |

| CleanAir | ◯ |

| FRA | ◯ |

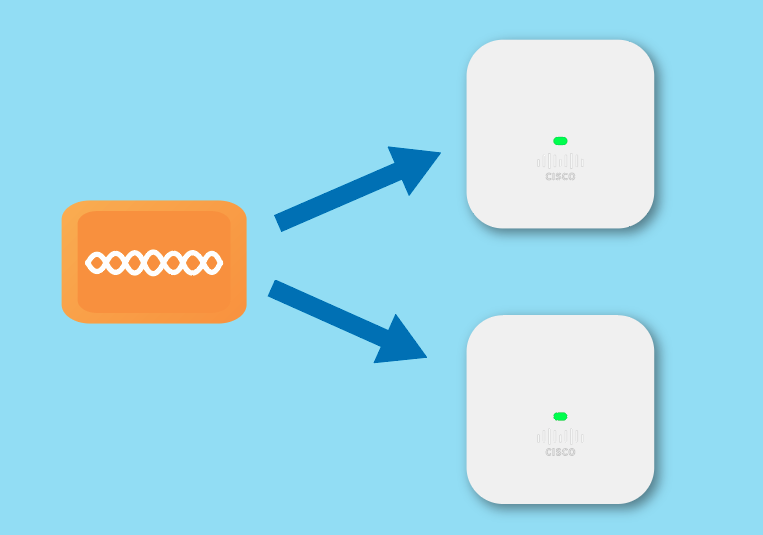

Flexible Radio Assignment(FRA)

このAPはFlexible Radio Assignment(FRA)という機能を備えており、

クライアントの状況に合わせて、2.4GHz, 5GHzの信号を自動的に切り替える。

また、アンテナ付きモデルではデュアル5GHz(2.6Gbps), セキュリティモードが使えるらしい。

mGig

マルチギガビットイーサネットと呼ばれる。

Cat5eのケーブルを利用して、最大で5Gbpsまでの通信を可能とする。

当然マルチギガビット対応のCatalystが必要。

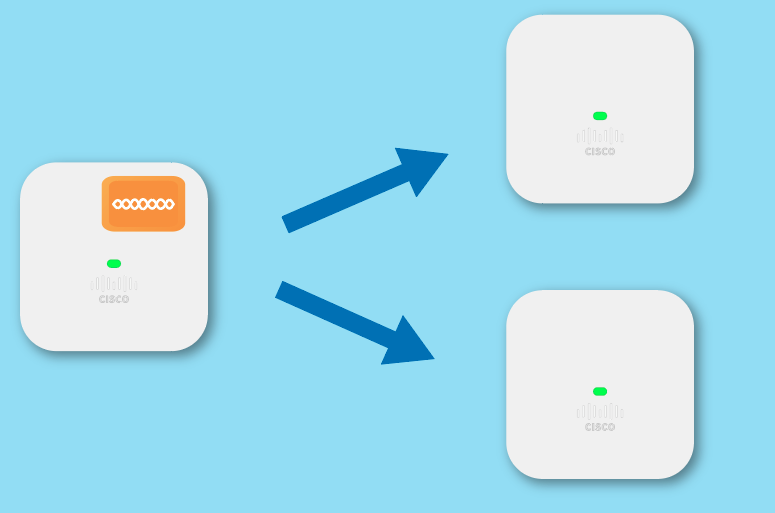

Mobility Express

APの管理方法は様々。

AP1台1台が自立して動作する自立型、コントローラを用いて一元管理する集中管理型、

Merakiなどで利用されるクラウド管理型、今回のような仮想コントローラ型。

Mobility Expressを利用すると、簡易コントローラがAPの内部で動作するため、コントローラなしで動作可能。(100台まで)

IPアドレスは、簡易コントローラ, 各AP(コントローラのあるAPも含む)に割り当てる必要があり、

注意点として、それぞれは同じネットワークセグメントに設置する必要がある。

セグメントを分ける場合はセグメント毎にマスターが必要になってしまう。

また、管理トラフィックについてはNative VLANを利用する点も注意が必要。

マスターAPに障害が発生すると、その他APでマスターが選出される機能もある。

(Cisco Controller) >show interface summary

Number of Interfaces.......................... 2

Interface Name Port Vlan Id IP Address Type Ap Mgr Guest

-------------------------------- ---- -------- --------------- ------- ------ -----

management 1 untagged ***.***.***.*** Static Yes N/A

virtual N/A N/A 192.0.2.1 Static No N/A

CleanAir

他のAPなどの周りの無線をモニタリングし、干渉防止や特定が可能。

Mobility Express設定

ソフトウェアアップグレード

今回購入したAPは一台だけだが、Mobility Express(以下ME)を入れていく。

1台構成のMEぴえん。

しかしながら実はこの過程で躓いてしまったので紹介します。

購入時の状態はイメージが古い状態。

AP Running Image :8.3.143.0

Primary Boot Image :8.3.143.0

Buckup Boot Image :0.0.0.0まず、Cisco Mobility Expressが使えるか調べるには、コマンドラインから「show version」

[AP Image Type] フィールドと [AP Configuration] フィールドが出力されない場合、

CAPWAP LightweightAPであるため、変換が必要になる。

というのも今回購入したものはK9Cではないので、

デフォルトではMEが使えず、CAPWAP Lightweight APソフトウェア状態。

したがって、自分でMEを入れる必要がある。

最新のMEをちゃちゃっと入れられれば良かったのだが、うまくいかなかった。

問題1

MEを入れるため、Cisco公式ページからMEのファイルをDLし、TFTPサーバに設置。

# ap-type mobility-express tftp://192.168.*.*/AIR-AP3800-K9-ME-8-10-142-0.tar

######################### 100.0%

Error(忘れた)容量は足りているはずなのに、空きがないよと言われた。

Ciscoドキュメントにはこのように記述されている。

AP ソフトウェアから Cisco Mobility Express ソフトウェアへの変換で問題が発生した場合、AP CAPWAP ソフトウェアを最新の AP ソフトウェア バージョンの ap3g3-k9w8-tar.153-3.JD.tar にアップグレードします。CAPWAP ソフトウェアを Cisco Mobility Express ソフトウェア AIR-AP2800-K9-ME-8-3-102-0.tar に変換できるようになりました。

https://www.cisco.com/c/ja_jp/td/docs/wireless/access_point/mob_exp/810/user_guide/b_ME_User_Guide_810/b_ME_User_Guide_810_chapter_01.html#task_7588F4C009744AEFBB9EB754A713E390

この問題は、デフォルトのイメージで出荷されるか、または Cisco Wireless リリース 8.3 より前のバージョンの Mobility Express 対応 AP で発生します。これは AP のメモリに十分なスペースがないか、または AP が U ブート モードで起動してもイメージがフラッシュで見つからないために発生します。

つまり、LightweightAPでも一度アップグレードすれば良さそう。

ciscoからLightweight用ソフトウェアをDLしTFTPからアップグレード。

すると、Primary Versionが8.8.130になった。

# archive download-sw /reload tftp://192.168.*.*/ap3g3-k9w8-tar.153-3.JI6.tar

#################### 100.0%その後、MEをインストールする。

# ap-type mobility-express tftp://192.168.*.*/AIR-AP3800-K9-ME-8-10-151-0.tar無事に起動され、(Cisco Controller)と表示される。

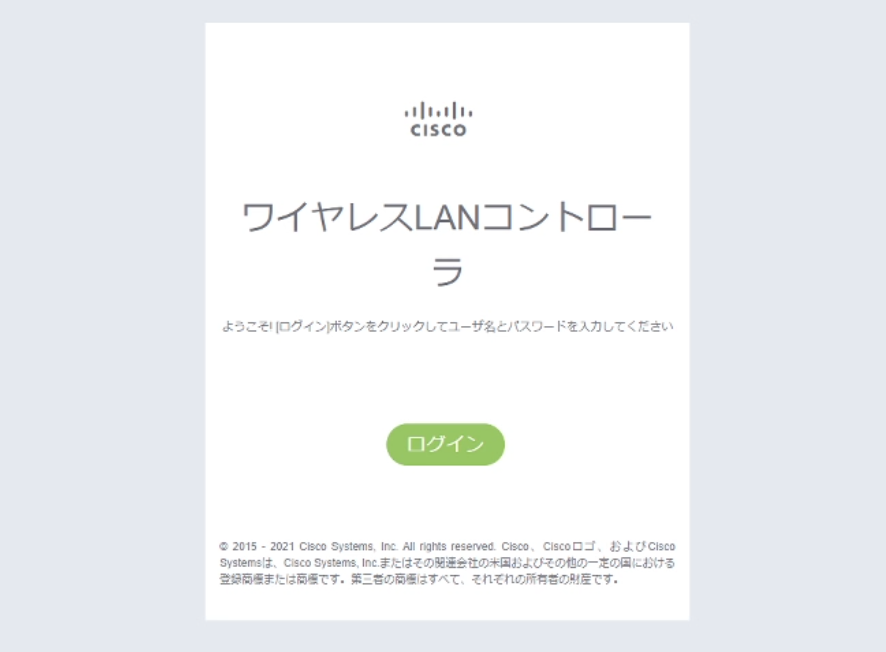

ここからはWeb設定。

起動すると、「CiscoAireProvision」というSSIDが飛ぶので接続する。

パスワードは「password」

接続後、ブラウザから「https://192.168.1.1」にアクセスし、GUIに従う。

※スクショ取り忘れて画像なしです😭

- コントローラ設定

システム名、コントローラのIPなどを設定。 - 無線設定

Wi-Fiとして飛ぶSSIDについて設定。

以上設定が終わると再起動される。

再起動後、コントローラIPにアクセス。

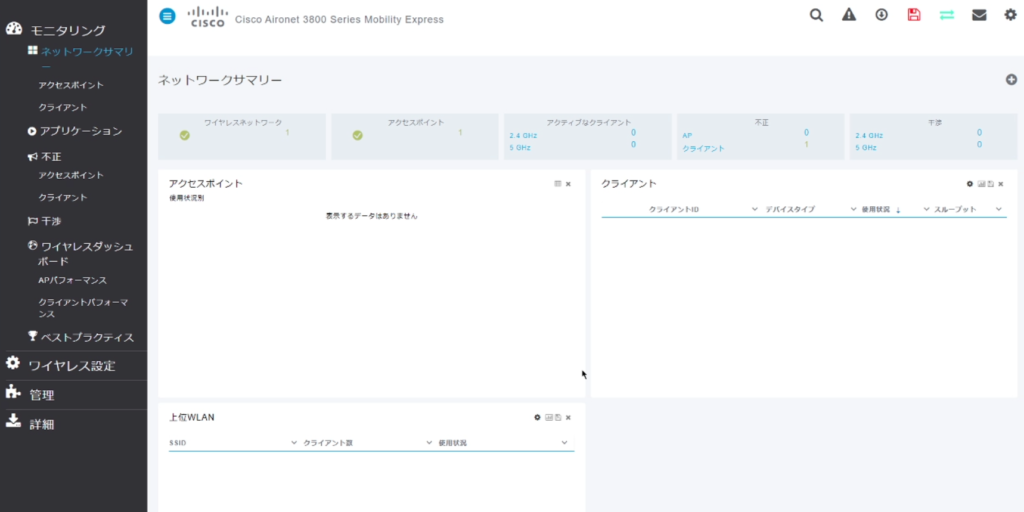

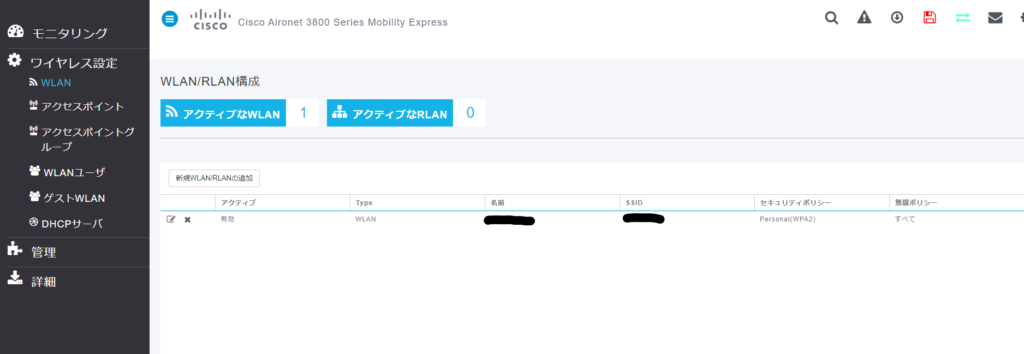

ログインすると、このように管理画面が表示される。

SSIDの追加

SSIDの追加はコントローラ管理画面から。

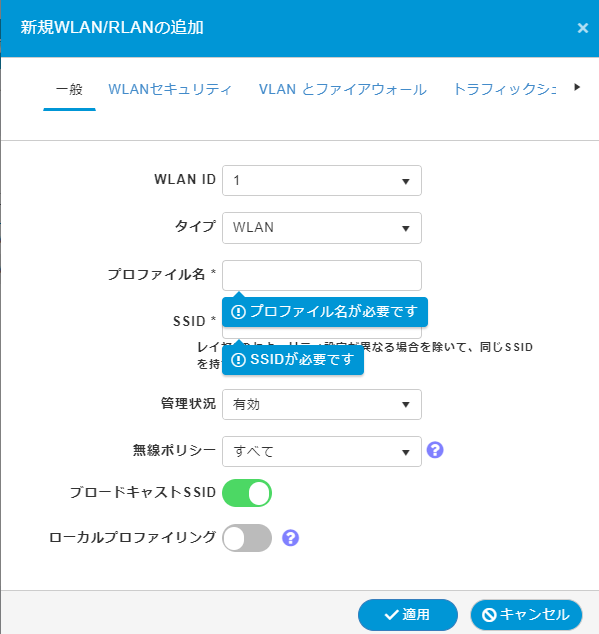

左上の新規WLAN/RLANの追加をクリック

VLANとファイアウォールからVLANタギングを有効化して、VLANIDを割り当て。

管理ネットワークはNativeVLANを利用するため、ここでは利用者用ネットワークのVLANを分離している。

当然、この設定を行うにはCiscoのCatalyst側でトランクの設定が必要。

DHCP機能をどちらに持たせるかも重要。

(config)#int <int>

(config-if)#switchport mode trunk

(config-if)#switchport trunk native vlan <num>

(config-if)#exit

一般タブではSSID名とプロファイル名を入力

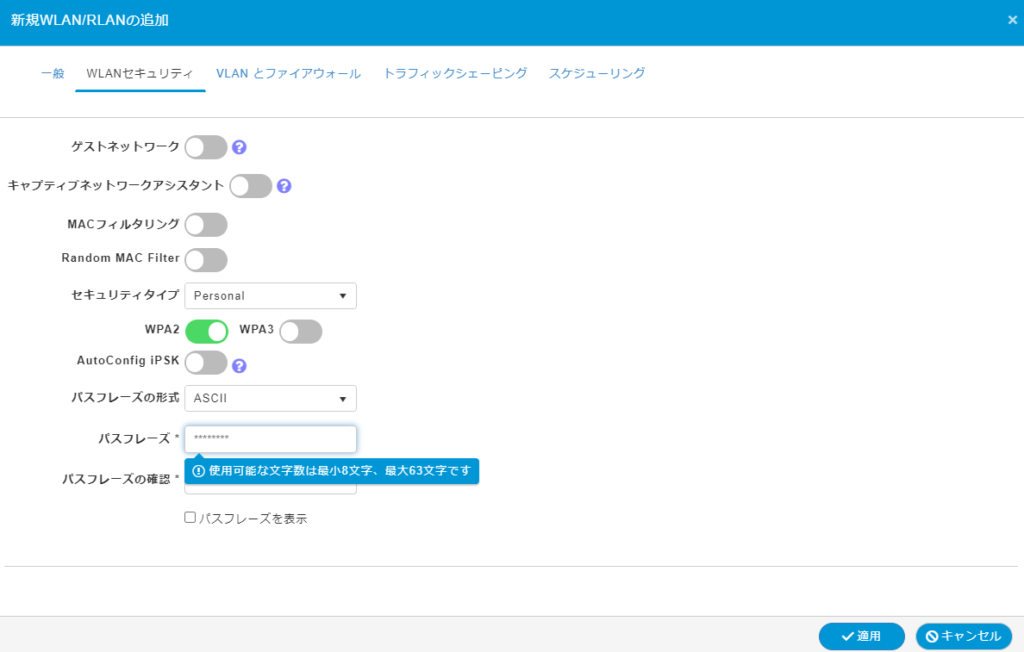

WLANセキュリティではパスワードを入力。

以上のように設定することで、VLAN99で隔離されたネットワークができる。

後はACLなどで制御してやれば、インターネットにしか繋げられないゲスト用のネットワークの完成。

コメント